HP publicó su más reciente Threat Insights Report, en el que revela cómo los atacantes están perfeccionando sus campañas. Mediante el uso de animaciones de apariencia profesional y servicios de malware disponibles comercialmente. Malware en movimiento: señuelos animados engañan a los usuarios para infectar sus PCs.

Investigadores de amenazas de HP advierten que estas campañas combinan elementos visuales altamente convincentes. Plataformas de alojamiento ampliamente conocidas como Discord, y kits de malware que se actualizan de forma constante. Con el objetivo de evadir tanto a los usuarios como a las herramientas de detección.

El informe ofrece un análisis de ciberataques reales. Ayudando a las organizaciones a mantenerse al día frente a las técnicas más recientes usadas por los ciberdelincuentes. Para eludir la detección y comprometer equipos de cómputo en un entorno de cibercrimen en constante evolución. Con base en los millones de endpoints protegidos por HP Wolf Security.

Las campañas más relevantes identificadas por el Equipo de Investigación de Amenazas de HP incluyen:

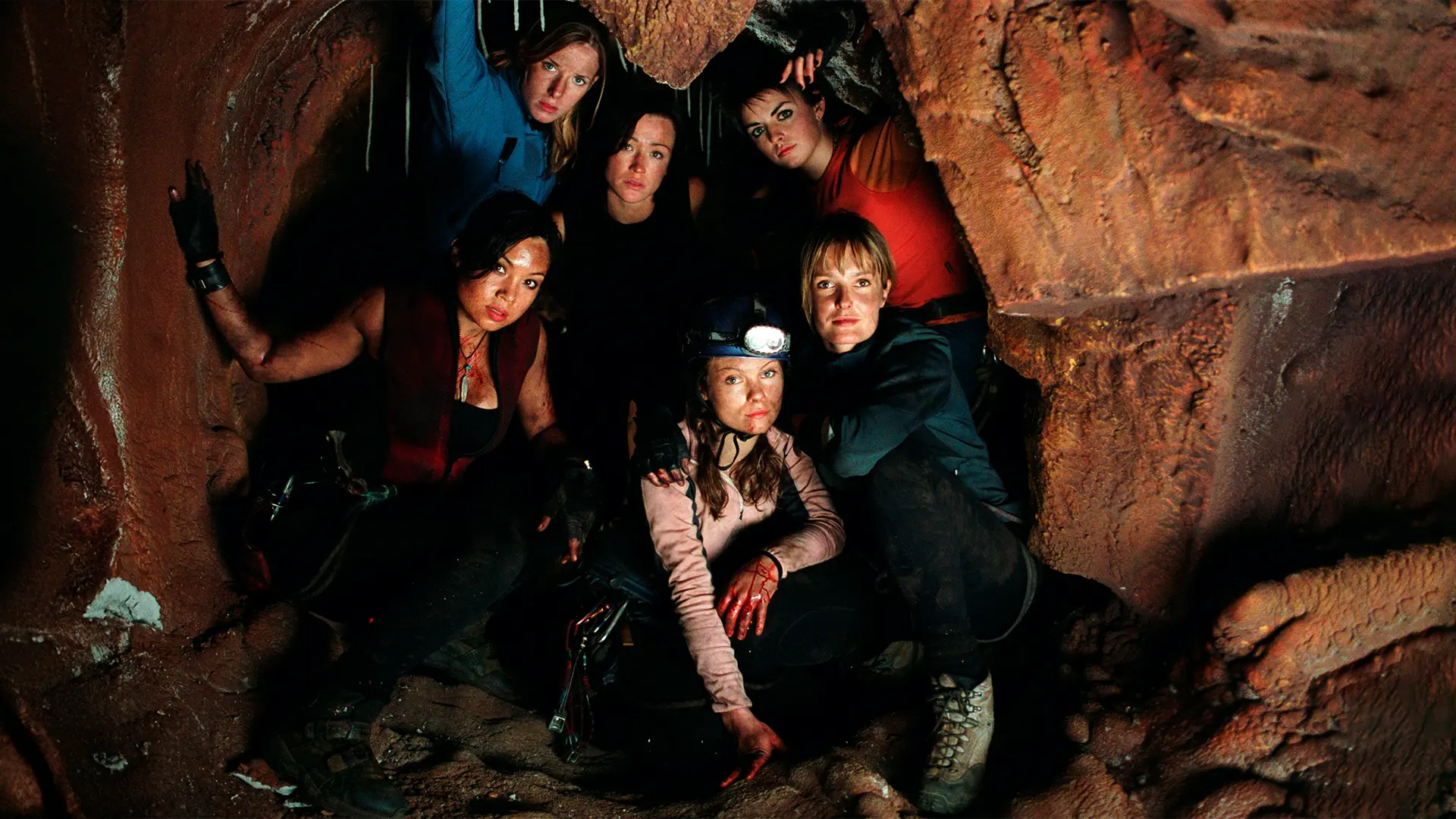

- El DLL sideloading evade los escáneres de seguridad en endpoints: Atacantes que se hacen pasar por la Fiscalía General de la Nación de Colombia enviaron notificaciones legales falsas por correo electrónico a sus objetivos. El engaño dirige a los usuarios a un sitio web gubernamental falso, que muestra una animación automática y pulida que guía a las víctimas hacia una supuesta “contraseña de un solo uso”. Engañándolas para que abran un archivo malicioso comprimido, protegido con contraseña.

o Una vez abierto, el archivo ejecuta una carpeta que contiene una biblioteca de vínculos dinámicos (DLL) oculta y modificada de forma maliciosa. Esto permite la instalación del malware PureRAT en segundo plano, otorgando a los atacantes control total sobre el dispositivo de la víctima. Las muestras señalaron un alto nivel de evasión: en promedio, solo el 4% de las muestras relacionadas fue detectado por herramientas antivirus.

- Falsa actualización de Adobe instala una herramienta de acceso remoto: Un PDF falso con la marca Adobe redirige a los usuarios a un sitio fraudulento que simula actualizar su software lector de PDF. Una animación por etapas muestra una barra de instalación falsificada que imita la de Adobe, lo que engaña a los usuarios para que descarguen un ejecutable modificado de ScreenConnect —una herramienta legítima de acceso remoto— que se conecta a servidores controlados por los atacantes, permitiéndoles tomar control del dispositivo comprometido.

- Malware alojado en Discord evade las defensas de Windows 11: Los actores de amenazas alojaron su payload en Discord para evitar construir su propia infraestructura y aprovechar la reputación positiva del dominio de la plataforma. Antes de su despliegue, el malware modifica la protección de Integridad de Memoria de Windows 11 para eludir esta función de seguridad. La cadena de infección posteriormente distribuye Phantom Stealer, un ladrón de información basado en suscripción que se vende en mercados de hacking, con capacidades preconfiguradas para el robo de credenciales e información financiera, y que se actualiza con frecuencia para evadir las herramientas de seguridad modernas.

Patrick Schläpfer, Investigador Principal en HP Security Lab, comentó: “Los atacantes están utilizando animaciones cuidadosamente elaboradas, como barras de carga falsas y mensajes de solicitud de contraseñas, para hacer que los sitios maliciosos parezcan creíbles y urgentes. Al mismo tiempo, recurren a malware por suscripción, listo para usarse, con funcionalidades completas y que se actualiza con la misma rapidez que el software legítimo. Esto está ayudando a los creadores de amenazas a mantenerse un paso adelante de las soluciones de seguridad basadas en detección y a evadir las defensas con mucho menos esfuerzo”.

Amenaza de los ataques

Junto con el informe, el Equipo de Investigación de Amenazas de HP publicó un blog en el que analiza la amenaza de los ataques de secuestro de cookies de sesión. El uso de credenciales robadas en intrusiones y la proliferación del malware tipo infostealer. En lugar de robar contraseñas o eludir la autenticación multifactor (MFA). Los atacantes están secuestrando las cookies que demuestran que un usuario ya tiene una sesión iniciada, lo que les otorga acceso inmediato a sistemas sensibles. El análisis de HP, basado en datos de ataques reportados públicamente, reveló que más de la mitad (57%) de las principales familias de malware en el tercer trimestre de 2025 correspondieron a infostealers. Un tipo de malware que generalmente incorpora capacidades de robo de cookies.

Al aislar amenazas que han logrado evadir las herramientas de detección en los PCs — aun permitiendo que el malware se ejecute de forma segura dentro de contenedores protegidos—, HP Wolf Security obtiene visibilidad sobre las técnicas más recientes utilizadas por los ciberdelincuentes. Hasta la fecha, los clientes de HP Wolf Security han hecho clic en más de 55 mil millones de archivos adjuntos de correo electrónico, páginas web y archivos descargados, sin que se haya reportado ninguna brecha de seguridad.

Ciberdelincuentes continúan diversificando

El informe, que analiza datos correspondientes al periodo de julio a septiembre de 2025. Detalla cómo los ciberdelincuentes continúan diversificando sus métodos de ataque para eludir las herramientas de seguridad basadas en detección, entre ellas:

- Al menos el 11% de las amenazas por correo electrónico identificadas por HP Sure Click lograron evadir uno o más escáneres de puertas de enlace de correo.

- Los archivos comprimidos fueron el método de entrega más utilizado (45%), con un incremento de 5% respecto al segundo trimestre. Ya que los atacantes están recurriendo cada vez más a archivos maliciosos en formatos .tar y .z para atacar a los usuarios.

- En el tercer trimestre, el 11% de las amenazas bloqueadas por HP Wolf Security correspondió a archivos PDF. Lo que representa un aumento de 3% frente al trimestre anterior.

El Dr. Ian Pratt, Director Global de Seguridad para Sistemas Personales en HP Inc., comentó:

“Ante el abuso de plataformas legítimas, la suplantación de marcas confiables y la adopción de recursos visuales altamente convincentes, como las animaciones, incluso las herramientas de detección más robustas pueden dejar pasar algunas amenazas. Los equipos de seguridad no pueden anticipar todos los ataques. Sin embargo, al aislar interacciones de alto riesgo, como la apertura de archivos y sitios web no confiables, las organizaciones obtienen una capa de protección adicional que contiene las amenazas antes de que causen daño, sin añadir fricción para los usuarios.”